Dark Research ¿Sabes si se filtraron tus datos? La reputación de tu marca podría estar en la Dark Web

La confianza de tus clientes, tu valoración bursátil y la percepción pública

de tu marca pueden evaporarse en 48 horas si una filtración llega a los

foros de la Dark Web. No importa cuántos años hayas invertido en marketing:

un solo leak con tu nombre en el titular basta para que accionistas huyan,

reguladores multen y el hashtag #breach se vuelva viral.

A continuación verás el recorrido real que siguen los datos robados —desde

una simple búsqueda en Google hasta una subasta .onion— y descubrirás cómo

Hackanary Dark Web Research monitoriza cinco profundidades de la red

para contener el daño reputacional antes de que estalle la crisis.

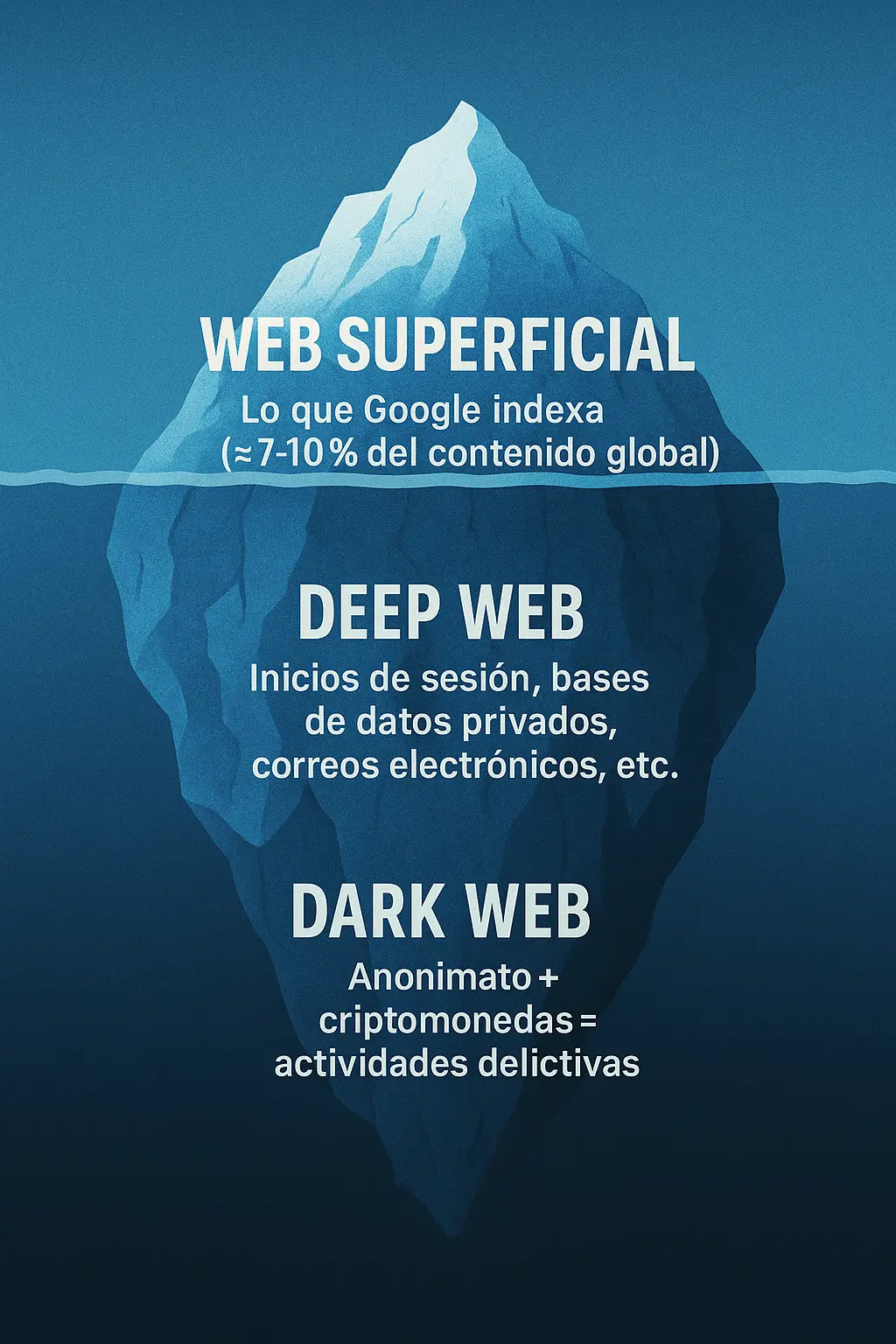

1. Iceberg digital: Web superficial, Deep Web y Dark Web

🌐 Web superficial

La parte visible (≈ 7-10 %) de Internet: noticias, blogs, redes. Un rumor o un pastebin indexado con tu logo puede disparar una tormenta mediática y destruir años de branding en horas.

🏢 Deep Web

Intranets, APIs, repos privados: contenido legítimo pero no indexado. Cuando una brecha ocurre aquí, los titulares hablan de “negligencia corporativa” y los clientes sienten que traicionaste su confianza.

🕳️ Dark Web

Subconjunto diminuto (≈ 0,1 %) al que se accede con Tor/I2P. Dominios

.onion + pagos cripto = mercado negro de reputaciones.

Aquí se fijan los precios de tu marca en bitcoins y memes humillantes.

Analogía: el lobby iluminado (superficial) genera impresiones positivas; los departamentos privados (Deep Web) guardan tu credibilidad; el sótano sin cámaras (Dark Web) decide si mañana amaneces en portada.

2. El ciclo de una filtración y su impacto reputacional

- Compromiso inicial: un clic de phishing o un insider abre la puerta. Momento de riesgo: silencioso.

- Exfiltración: datos sensibles salen; en RR.HH. nadie lo nota. Momento de riesgo: latente.

- Venta privada: tu base de clientes se subasta en foros cerrados. Momento de riesgo: alto.

- Reventa masiva: los delincuentes democratizan el acceso a tu leak. Momento de riesgo: crítico.

- Exposición mediática: periodistas descubren el archivo en un pastebin —tu logo y la palabra “hackeado” copan la prensa. Momento de riesgo: catástrofe reputacional.

Detectar en fase 2-3 te permite notificar y controlar el relato. Enterarte en fase 5 significa que la narrativa la escriben otros.

3. Datos que destruyen la confianza (ejemplos chilenos)

- Credenciales corporativas: 400 k correos EMCO filtrados (2022) dispararon titulares de “seguridad nacional comprometida”.

- Tokens de sesión: logs stealer 2024 con cookies Gmail de startups dieron acceso a borradores de productos aún no lanzados.

- Tarjetas bancarias: filtración de 14 000 tarjetas (2018) → caída instantánea de NPS y filas de clientes furiosos.

- Accesos RDP/VPN: credenciales chilenas a 3 USD (2021) → ransomware + nota de rescate en redes sociales; branding en ruinas.

- Planos estratégicos: 360 k archivos del Ejército (2023) → dudas públicas sobre la ciberdefensa nacional.

4. Dark Web Research — tu sistema de alerta reputacional

- Web superficial: cazamos imitaciones de tu marca antes de que generen confusión.

- Fuentes públicas OSINT: foros abiertos donde los atacantes filtran pequeñas muestras para “calentar” al mercado.

- Fuentes Dark Web: mercados .onion donde tu base de clientes puede subastarse sin que la CMF sepa.

- Stealer logs privados: detectamos cookies activas que permiten secuestro de cuentas corporativas y fraude en tu nombre.

- Foros VIP de amenazas: escuchamos conversaciones sobre tu empresa antes de que se concrete un ataque de alto impacto.

5. Beneficios directos para tu marca

- Control de narrativa: notificas a clientes y prensa antes de los filtradores; conservas autoridad.

- Evitas pánico bursátil: los inversores reciben tu plan de contención, no rumores alarmistas.

- Menos multas y litigios: la CMF y la autoridad de datos ven acción proactiva, no negligencia.

- NPS protegido: clientes valoran transparencia y rapidez → fidelidad intacta.

- Diferenciación competitiva: demuestras liderazgo en ciberseguridad reputacional frente a tu industria.

6. Entregables Dark Web Research

- Reporte forense con evidencias que puedes mostrar a prensa/regulador.

- Dashboard 24/7 para C-Suite y PR: ver dónde se menciona tu marca.

- Guía de comunicación de crisis + revocación técnica.

- Matriz de riesgo reputacional basada en severidad/alcance.

- Sesión conjunta CMO-CISO para alinear marketing y seguridad.

🔚 Conclusión

La reputación se construye en años y se destruye en un post viral. Con

Hackanary Dark Web Research colocas un radar en las capas donde se

gestan las crisis de marca. Detecta, comunica, controla.

Que tu logo siga significando confianza —no escándalo.

Más soluciones en ethicalhackers.cl