Ejercicios reales

70% manuales, 30% automáticos.

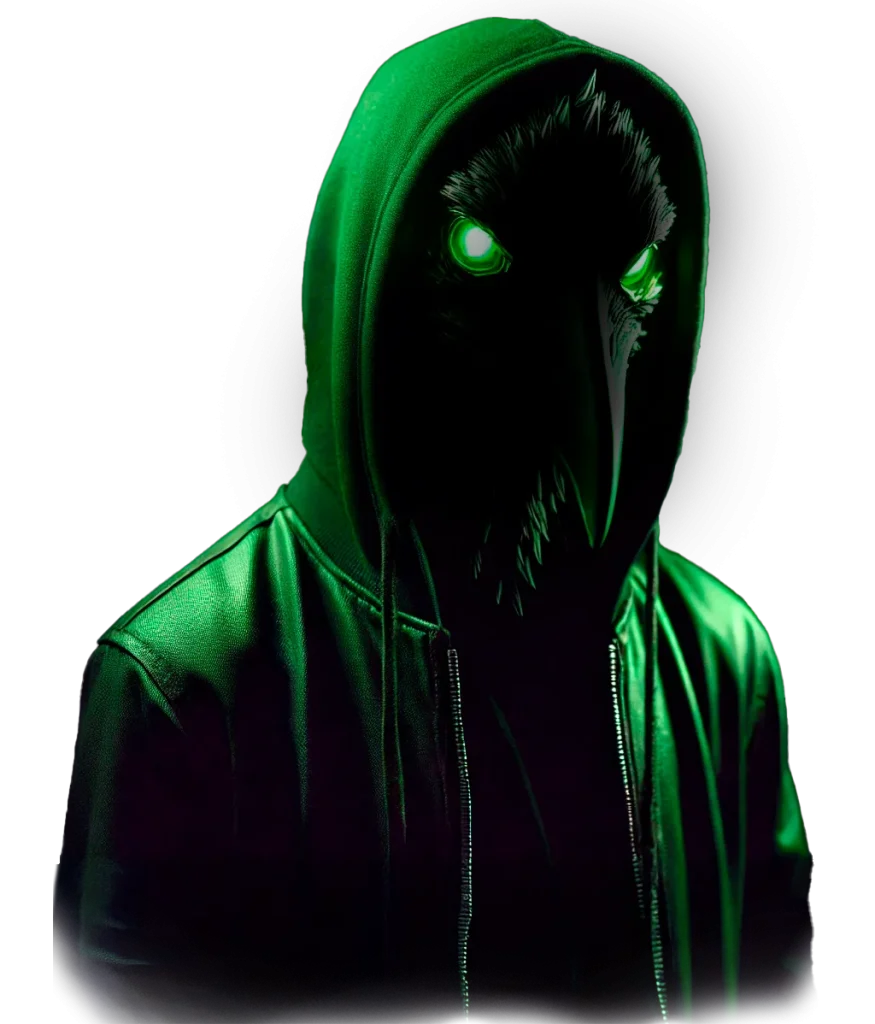

Hackanary es una empresa de ciberseguridad en Chile, experta en Ethical Hacking y pentesting. Sabemos que si tu negocio depende de sistemas, plataformas o APIs, eres un objetivo atractivo para los atacantes. Por eso, en Hackanary te protegemos con servicios avanzados de Ethical Hacking Chile, Red Team y pruebas de estrés DoS/DDoS, aplicando tácticas ofensivas reales ejecutadas por especialistas certificados. Detecta vulnerabilidades críticas antes de que un ciberataque te convierta en noticia, y fortalece tu seguridad con la mejor relación precio–valor del mercado.

Los hackers existen; la diferencia está en quién detecta primero las vulnerabilidades. En Hackanary, empresa de ciberseguridad en Chile, aplicamos Ethical Hacking y pentesting con las mismas tácticas ofensivas que usan los ciberdelincuentes, pero para blindar tu negocio. Realizamos pruebas de penetración, análisis de seguridad y Red Team, explotando de forma controlada fallas críticas y documentando cada hallazgo para que puedas corregirlo a tiempo. Si existe una forma de entrar, nuestros expertos en Ethical Hacking Chile la encontrarán antes que ellos.

La calidad es lo que nos define: trabajas con hackers éticos senior, con conocimientos, certificaciones y años de experiencia real. No nos quedamos en scanners automáticos; analizamos tu arquitectura y entendemos tu desarrollo mientras ejecutamos las pruebas, para encontrar fallas que un botón de “scan” nunca va a ver.

70% manuales, 30% automáticos.

Consultores con certificaciones a la vista.

Con máxima profundidad técnica.

Respuestas rápidas, siempre disponibles.

Con Hackanary sabes exactamente cuánto cuesta que intentemos romper tu seguridad y qué vas a recibir a cambio. Pentests sin letra chica, para que tengas control del riesgo y puedas dormir tranquilo.

En Hackanary no solo decimos que somos expertos en ciberseguridad, lo demostramos. Somos una empresa de ciberseguridad en Chile con certificaciones internacionales que avalan nuestra experiencia en Ethical Hacking Chile y pentesting avanzado. Nuestro equipo cuenta con credenciales de alto nivel como OSCP y CEH Master, además de especializaciones en Burp Suite Professional, eJPT, eCPPT y eWPTX. Esta combinación de certificaciones globales y práctica ofensiva real garantiza un hacking ético respaldado por resultados concretos y confianza para tu negocio.

Hoy la ciberseguridad en Chile no es un lujo: es una necesidad para cualquier empresa que dependa de sistemas, datos o plataformas digitales. En Hackanary, empresa especializada en ethical hacking Chile y pentesting, te entregamos pruebas tangibles de cuán expuesta puede estar tu organización y cómo reducir ese riesgo antes de que sea demasiado tarde. Nuestros expertos realizan pruebas de penetración, auditorías técnicas y simulaciones de ataques controlados, detectando vulnerabilidades críticas y priorizando su corrección con un plan de acción claro y efectivo.

Estos son nuestros principales servicios de ciberseguridad en Chile:

WEB Application Pentest

Tu app es un buffet para hackers hambrientos. Nosotros averiguamos qué tan fácil es colarse antes de que un atacante lo haga por deporte. Si tienes inyecciones, accesos mal gestionados o código vulnerable, te lo diremos sin anestesia.

Ver Servicio

Mobile Aplication Pentest

Si tu app maneja datos sensibles, es mejor que no sea una piñata digital. Rompemos tu aplicación con ingeniería inversa, pruebas de seguridad y ataques reales para ver si un atacante puede robar credenciales, manipular transacciones o secuestrar cuentas.

Ver Servicio

Wireless Pentest

Si tu WiFi no está blindado, más vale que te despidas de tu red. Simulamos ataques reales con Evil Twin, sniffing y cracking de protocolos para ver si tu conexión es una autopista abierta para ciberdelincuentes o un bunker infranqueable.

Ver Servicio

PERIMETRAL

Pentest

Tu infraestructura es un castillo… ¿pero tiene murallas de acero o de cartón? Descubrimos qué tan fácil es para un atacante meterse en tus sistemas, explotando configuraciones débiles, firewalls mal ajustados y accesos abiertos.

Ver Servicio

dos/ddos Attack

¿Tu sistema aguanta una tormenta de tráfico o se cae con el primer golpe? Simulamos ataques de denegación de servicio para ver si tu web, API o infraestructura resiste una avalancha de conexiones maliciosas o se desploma como castillo de naipes.

Ver Servicio

Vulnerability Correction

Encontramos los agujeros, ahora te toca taparlos… o esperar a que alguien los explote. No solo te decimos qué está roto, te ayudamos a corregirlo con hardening, configuraciones seguras y parches a prueba de balas.

Ver Servicio

ExternAL

Pentest

Tu perímetro digital es el primer campo de batalla —servidores, dominios, firewalls, VPNs— es la vitrina favorita de los ciberdelincuentes. Si encuentran un puerto abierto, un servicio viejo o una mala configuración, no dudan en entrar.

Ver Servicio

LLM

Pentest

¿Confiando en tu chatbot o asistente con IA? Mala idea si nunca lo pusiste a prueba. Los modelos de lenguaje pueden ser explotados con técnicas como prompt injection, data leakage o manipulación de contexto, abriendo la puerta a robo de información sensible.

Ver Servicio

Dark Web Research

Si crees que tus datos no están circulando por la Dark Web, es porque aún no miraste. Ahí se compran y venden credenciales robadas, bases de datos filtradas, accesos a sistemas y hasta manuales de ataque.

Ver Servicio

Proteger tu empresa contra ciberataques no tiene por qué ser complicado. Este es nuestro plan de acción para que pases de ser un blanco fácil a una verdadera fortaleza digital, resistente a amenazas y ataques.

Cuando terminamos, no te dejamos con un simple “buena suerte”. En Hackanary te entregamos un informe técnico y ejecutivo con evidencias claras de las vulnerabilidades detectadas, su nivel de riesgo y las acciones recomendadas para corregirlas. Esto es lo que obtienes al trabajar con nosotros:

Informe Técnico

Sin Filtros

Un documento detallado con cada vulnerabilidad detectada, pruebas de concepto (PoC) reales y recomendaciones específicas para tapar esos agujeros antes de que alguien los explote.

Presentación de Vulnerabilidades

No te vamos a dar un PDF aburrido y decir “léelo”. Te mostramos, cara a cara, qué falló, por qué falló y qué pasaría si no lo corriges. Con ejemplos claros y sin tecnicismos innecesarios.

Certificado

Validable

Porque decir “hicimos un pentest” no basta. Te entregamos un código único que valida la autenticidad de nuestro ethical hacking. Puedes verificarlo en nuestro sistema de validación y demostrar que tu seguridad no es cuento.

Dos Retests

Incluidos

Corregiste las vulnerabilidades… o eso crees. Te damos dos pruebas adicionales para asegurarnos de que las soluciones realmente funcionan. No queremos que solo tapes un hoyo, queremos que blindes toda la infraestructura.

No todos los ataques son iguales. Según el nivel de información que nos entregues —o lo “a ciegas” que prefieras la prueba— elegimos entre tres enfoques de pentesting. Cada uno reproduce el comportamiento de un atacante real, con el mismo alcance y conocimiento inicial que tendría en un escenario verdadero: Caja Blanca, Caja Gris y Caja Negra.

Caja Blanca

Nos das credenciales, código y documentación. Buscamos fallos profundos como si fuéramos un insider malintencionado

Caja Gris

Con acceso parcial, intentamos escalar privilegios y movernos dentro del sistema, igual que haría un atacante con un pie adentro.

Caja Negra

Sin credenciales, sin información previa. Atacamos desde afuera para ver si tu sistema es un búnker o una casa sin llave.

Si no lo HACKEAMOS nosotros, lo harán otros. En Hackanary realizamos pruebas de penetración y ethical hacking para encontrar tus vulnerabilidades antes que los ciberdelincuentes.

Si existe una forma de entrar, alguien la encontrará. En Hackanary atacamos tu infraestructura con las mismas tácticas y herramientas que emplean los ciberdelincuentes, pero para protegerte. Identificamos y priorizamos tus vulnerabilidades antes de que puedan ser explotadas, y te entregamos un plan claro y accionable para eliminarlas. Sin promesas vacías: solo resultados medibles y pruebas reales.

Hackanary no es teoría, es acción. Empresas de todos los sectores en Chile ya han evaluado y fortalecido su ciberseguridad con nuestros consultores expertos en pentesting y ethical hacking.

Sabemos que el hacking ético puede sonar misterioso, pero no tiene por qué serlo. Aquí encontrarás respuestas claras y sin rodeos a las preguntas más frecuentes sobre nuestros servicios de ciberseguridad y pentesting en Chile.

El precio de un Pentest en Hackanary parte desde $899.000 + IVA, dependiendo del tamaño y complejidad del sistema a evaluar. No hay costos ocultos ni letras chicas.

Por lo general, un Pentest estándar toma alrededor de 5 días hábiles, aunque esto puede variar según la infraestructura analizada y la profundidad de las pruebas.

El hacking ético consiste en atacar sistemas con permiso para detectar vulnerabilidades antes de que los ciberdelincuentes las exploten. Básicamente, es hackear con propósito y sin consecuencias legales (al menos para nosotros 😏).

Un Pentest (Penetration Test) es una simulación de ataque real contra una empresa, aplicación o red para descubrir fallos de seguridad. Nos metemos en la mente de los hackers malintencionados, pero trabajamos para protegerte, no para joderte.

Cuando terminamos de destrozar (de forma controlada) tu seguridad digital, te entregamos:

✔️ Informe técnico detallado: Descripción de las vulnerabilidades encontradas, su impacto y cómo mitigarlas.

✔️ Presentación online: Un resumen claro y directo de los riesgos más críticos, explicados sin tecnicismos innecesarios.

✔️ Retest post-mitigación: Una segunda evaluación gratuita cuando hayas corregido las vulnerabilidades para asegurarnos de que todo está realmente arreglado.

El retest se ejecuta una vez que tu equipo ha aplicado las mitigaciones recomendadas. Hackanary lo revisa sin costo adicional para verificar que las fallas realmente se solucionaron.

🔹 Pentest Externo: Evaluamos amenazas desde fuera de la red, como lo haría un atacante real.

🔹 Pentest Interno: Simulamos un usuario malicioso dentro de tu organización.

🔹 Pentest de Aplicaciones Web y Móviles: Analizamos sistemas, APIs y apps en busca de vulnerabilidades.

🔹 Pentest de Redes WiFi: Verificamos si alguien puede acceder a tu infraestructura desde el estacionamiento.

🔹 Perimeter Pentest: Ponemos a prueba tu firewall, VPNs y accesos remotos.

Te lo diremos sin rodeos. No ocultamos información y no suavizamos malas noticias. Si encontramos una vulnerabilidad que pone en riesgo tu empresa, te avisamos de inmediato y te ayudamos a resolverla antes de que otro lo haga por ti.

Sí. Hackanary ayuda a las empresas a cumplir con la Ley 21.719 de Protección de Datos Personales, asegurando que sus sistemas sean seguros y que sus datos no terminen en foros rusos.

Si manejas información sensible, realizas transacciones online o simplemente no quieres ser la próxima víctima de un ciberataque, entonces necesitas un Pentest. No esperes a que sea demasiado tarde.

Lee esto antes de que tu empresa aparezca en las noticias… por un ciberataque.

Casos reales de hackeos y brechas de seguridad que demuestran por qué actuar a tiempo es clave para proteger tu negocio.

No importa si tienes una pregunta técnica, una duda existencial o simplemente quieres saber cuántas vulnerabilidades tiene tu seguridad. En Hackanary te respondemos rápido, con soluciones reales, antes de que un ciberdelincuente lo descubra por ti.

💎HACKANARY – ethicalhackers.cl es un cliente elite de HazloMejor